Si segnala una recente massiccia diffusione di questo malware. Zentom System Guard è una variante of Rogue:Win32/FakeYak – una famiglia di “falsi” antivirus che suggeriscono all’utente di eseguire uno scan dei propri file mostrando dei falsi avvisi di rilevamento di malware nel vostro pc. L’utente viene poi informato che per rimuovere queste “minacce” deve registrare il software a pagamento.

Quella che segue, poichè dedicata ad utenti esperti, più che una procedura passo-passo per la rimozione di questo particolare malware è un metodo generale per affrontare la maggioranza delle minacce comunemente presenti in rete (ma non tutte).

Sia che l’utente accetti di eseguire lo scan sia che cerchi di chiudere la finestra di avviso, il pc viene comunque infettato.

L’infezione avviene attraverso un “portatore sano” (un cosiddetto dropper file), molto spesso attraverso codice javascript eseguito dal browser. Questo file crea una sotto directory in %APPDATA% (o in Application Data) ed in essa viene copiato il malware vero e proprio. Se l’utente sta usando un account amministrativo questo processo viene replicato per tutti gli utenti di quella determinata macchina. Il nome della sotto cartella è costituito da 32 cifre esadecimali. Il nome del/dei file di malware è sostanzialmente random: nel caso da me risolto i file creati erano, ad esempio, “parsedevdbg.exe”, “srvdebugcat.exe”, “streambootsrv.exe”, “cscdiagdebug.exe”, ma i nomi variano a seconda della macchina da infettare e dal dropper file e quindi sono sostanzialmente imprevedibili.

Il dropper procede poi ad eseguire il malware .exe che a sua volta genera ulteriori file nella stessa cartella. Uno di questi file, ad esempio è un file di testo con i nomi dei “presunti” virus che Zentom System Guard dice di aver rilevato e che propone di rimuovere. Vengono anche generati una serie di link:

%DESKTOPDIRECTORY%\Zentom System Guard.lnk

%STARTMENU%\Zentom System Guard.lnk

%PROGRAMS%\Zentom System Guard\Zentom System Guard.lnk

%PROGRAMS%\Zentom System Guard\Uninstall.lnk

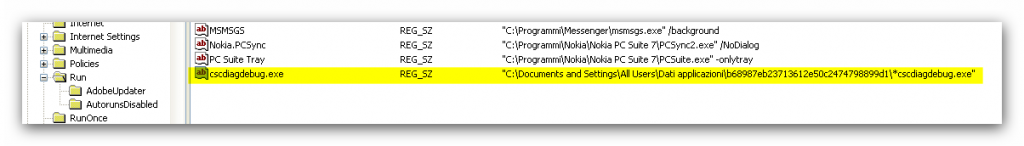

Molto importanti sono le modifiche effettuate sul Registro di Windows, in particolare del tipo:

Nella sottochiave:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

o talvolta nella sottochiave:

HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce

Viene aggiunto il valore: “mllsic70nb.exe” (o uno dei vari nomi del malware) ed i dati:

%APPDATA%\b68987eb23713612e50c2474798899d1\mllsic70nb.exe

cioè il path completo del malware.

Alcune opzioni di configurazione vengono anche salvate nella chiave:

HKCU\Software\Zentom System Guard Inc\Zentom System Guard

Altro effetti immediati del malware possono comprendere: blocco delle connessioni di rete ed impossibilità a eseguire alcuni programmi (Task Manager, Regedit, programmi di editing avanzato, alcuni antivirus ecc).

Esistono diverse guide online sul come procedere alla rimozione ma tutte in genere fanno riferimento a molteplici programmi esterni più o meno specializzati, in particolare molti citano Malwarebytes. Una guida in lingua inglese è ad esempio disponibile qui, una in italiano è disponibile qui.

La strada da noi seguita è stata leggermente diversa per vari motivi:

- la versione di Malwarebytes scaricabile in rete richiedeva un aggiornamento online per rilevare completamente il virus, ma nel nostro caso il malware aveva disabilitato anche l’accesso alla rete (dettagli su questo aspetto più avanti).

- la versione free di Malwarebytes non permette l’aggiornamento “statico” da un file di firme aggiornate (scaricate su un altro pc) o per lo meno nel nostro caso non venivano installate.

- particolarmente nel caso di un server, come era il caso della macchina su cui stavamo operando, è sempre preferibile agire manualmente per avere il pieno controllo di ciò che si fa

La procedura indicata è molto semplice ma riservata ad utenti esperti: se non avete idea di come è fatto il registro di Windows, non seguite questa procedura. Editare in modo errato il registro potrebbe rendere la vostra macchina non più avviabile. Avremo necessità di avviare la macchina da un CD di boot e di poter da lì editare il Registro di Windows.

- Non essenziale ma utile: scaricate il tool gratuito HijackThis

- Scaricate BartPE e create un cd di avvio (questo potrà essere fatto eventualmente da un altro pc). Per chi non conoscesse BartPE: BartPE, Alcune informazioni, Una buona guida.

- Alternativa a BartPE è senz’altro Ubcd4Win, basato anch’esso su BartPE, più completo ma leggermente più complesso da costruire. Attenzione: per costruire il cd di avvio BartPE è richiesto il cd di installazione di Windows.

- Installate il software HijackThis

- Eseguite il software HijackThis

In alcuni casi il malware impedisce l’esecuzione di alcuni programmi: se vi venisse impedito l’avvio di HijackThis, andate alla cartella di installazione e rinominate il file “HijackThis.exe” in “eXplorer.exe”. Essendo quest’ultima l’applicazione che gestisce il desktop di windows, il virus ve la farà eseguire senza problemi.

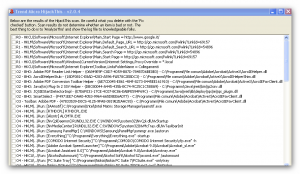

Ecco la finestra di HijackThis:

Dopo aver eseguito uno Scan, individuate tutte le righe del tipo:

O4 – HKCU..Run: oppure O4 – HKCU..RunOnce:.

Questi sono i processi che vengono eseguiti all’avvio di Windows per l’utente corrente: tra queste voci dovreste trovare il file/i file .exe del malware con i nomi del tipo elencato in precedenza. Nel nostro caso i nomi dei file del malware erano preceduti da un asterisco ed è stato abbastanza facile individuarli. Informatevi accuratamente sulle voci che ritenete sospette e prendetene nota.

Avviate adesso il pc con il cd BartPE, eseguite Regedt32, cercate tutte le chiavi di registro segnalate da HijackThis ovvero quelle del tipo:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

oppure

HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce

e cancellate i valori ed i dati inseriti dal malware.

Infine cercate ed eliminate anche tutte le chiavi del tipo:

HKCU\Software\Zentom System Guard Inc\Zentom System Guard.

Dopo un nuovo riavvio il pc dovrebbe essere pulito ed il malware non dovrebbe più essere caricato in memoria: potete adesso cancellare manualmente eventuali file .exe rimasti nelle cartelle %APPDATA% o nella cartella Programmi/Zentom System Guard.

Come detto in precedenza nel caso da me esaminato il malware aveva anche bloccato l’accesso alla rete cancellando sia il driver afd.sys (Ancillary Function Driver for winsock) sia rimuovendo dal registro le chiavi di configurazione e avvio di questo essenziale servizio di rete. Ci occuperemo di questo problema in uno specifico articolo.